Вводные

В наши дни одним из наиболее актуальных вопросов защиты корпоративной информации – обеспечение безопасности от внутренних утечек по техническим каналам связи. Одна из главных угроз корпоративной информационной безопасности – неправомерными действиями сотрудников (т.н. инсайдеров), приводящие к потере конфиденциальных данных, совершенные как целенаправленно, так и из-за халатности, невнимательности или незнания элементарных правил безопасности предприятия. Именно «на их совести» большинство громких краж данных, зафиксированных по всему миру в последние годы. Причиной утечек также могут быть действия посторонних лиц, находящихся на территории предприятия и имеющих доступ к вычислительно-сетевой инфраструктуре (клиенты, поставщики и т.п.). Утечки информации могут породить целый ряд проблем:

- Утечка персональных данных.

Может повлечь за собой как санкции со стороны контролирующих органов, так и отток клиентов, связанный с утратой доверия к компании. - Утечка коммерческой тайны и ноу-хау.

Утечка информации об инвестиционных планах, маркетинговых программах, инновациях, данных клиентской базы способна привести к срыву важных и прибыльных проектов. - Утечка служебной переписки.

Служебная переписка может дать конкурентам много информации о ситуации в компании. - Утечки в прессу.

Могут повлечь за собой разглашение коммерческой тайны организации. - Утечка информации о системе безопасности.

Открывает широкие возможности для деятельности криминальных структур. - Утечка сведений, составляющих государственную тайну и т.д.

Реализация требований международных и федеральных стандартов по организации и менеджменту информационной безопасности (например, в ISO/IEC 27001) являются ключевой практикой успешной реализации непрерывности бизнес-процессов в организации, таким образом информационная безопасность является обязательным атрибутом ведения современного бизнеса. Процесс информационной безопасности можно условно разделить на два больших направления — защита от внутренних и внешних угроз информационной безопасности. Каждое направление требует специфичных знаний и умений, что ведёт к узкой специализации специалистов по ИБ от внутренних и внешних угроз.

В рамках данной компетенции рассматриваются вопросы реализации системы защиты от внутренних угроз информационной безопасности. Современная система защиты от внутренних угроз информационной безопасности предполагает согласованное взаимодействие организационно- правовых актов, персонала и технических средств защиты в организации, реализующее необходимый функциональный и качественный уровень информационной безопасности в условиях ограниченных ресурсов. Технические средства защиты информации в корпоративном сегменте представлены целым рядом решений различных классов: антивирусные системы, системы предотвращения утечки конфиденциальной информации, сканеры уязвимостей, системы анализа и соответствия стандартам ИБ, системы сбора и корреляции событий информационной безопасности, и т.д.

Специалисты по корпоративной безопасности должны обладать теоретическими знаниями по обеспечению защиты от внутренних угроз информационной безопасности, понимать аспекты применения нормативно- правовой базы и разрабатывать внутренние регламентирующие документы, в совершенстве владеть системами и технологиями защиты информации для достижения целей и потребностей бизнеса в области информационной безопасности.

Организационная структура

Главный эксперт (ГЭ)

Эксперт, отвечающий за управление, организацию и руководство компетенцией в рамках чемпионата.

ГЭ обеспечивают соблюдение всех соответствующих правил, регламентов и оценочных критериев. Выбираются путем открытого голосования экспертами по компетенции (с оформлением протокола) в соответствии с регламентом проведения чемпионата.

Заместитель главного эксперта (ЗГЭ)

Эксперт, который может выступать полноценной заменой ГЭ, если того требует ситуация или обстоятельства. Заместитель ГЭ так же отвечает за подготовку виртуальной инфраструктуры для выполнения конкурсного задания.

Технический эксперт (ТЭ)

Эксперт, отвечающий за техническое обеспечение площадки.

Должен оперативно решать технические проблемы, возникающие на площадке в процессе проведения чемпионата. Технический эксперт не участвует в подготовке виртуальной инфраструктуры для конкурсного задания, не знакомится с конкурсным заданием до начала чемпионата. Технический эксперт может выступать в роли эксперта-компатриота и представлять интересы команды участников. Технический эксперт, представляющий интересы команды, ознакомляется с виртуальной инфраструктурой для выполнения конкурсного задания одновременно со всеми экспертами-компатриотами.

Эксперт по разработке конкурсного задания (эксперт по КЗ)

Эксперт, разрабатывающий конкурсное задание.

Эксперт по КЗ подтверждает возможность выполнения конкурсного задания. В качестве Эксперта по КЗ могут привлекаться любые заинтересованные лица с достаточным опытом.

Независимый эксперт

Эксперт, который может быть приглашен Главным Экспертом для выполнения каких-либо задач в процессе проведения чемпионата. Независимый эксперт не может выступать в роли эксперта-компатриота и представлять интересы какой-либо команды.

Эксперт-компатриот (ЭК)

Эксперт, представляющий команду на чемпионатах согласно заявленной компетенции.

Участник (УЧ)

Это участник чемпионата компетенции.

В соответствии с регламентом чемпионата главный эксперт выбирается на открытых выборах при проведении ежегодного собрания экспертного сообщества компетенции. При этом кандидаты в главные эксперты компетенции обязаны предоставить планы по развитию компетенции, в противном случае их кандидатура отклоняется автоматически.

Главный эксперт назначает остальных уполномоченных экспертов и несет за них персональную ответственность как перед организаторами чемпионата, так и перед экспертным сообществом. Главный эксперт, Заместитель главного эксперта, эксперты по разработке конкурсного задания, независимые эксперты не могут являться экспертами-компатриотами и представлять интересы команды на площадке.

WSSS компетенции

<в доработке>

Настройка типового АРМ участника

С виртуализацией на машине участника

Установка системы из образа

Для чемпионата используется чистые образы ОС Windows с репозиториев MSDN.

У меня есть модифицированный образ системы с небольшими предустановками и настройками.

Список ПО:

- Notepad++;

[Скачать с сайта разработчика] - FileZilla;

[Скачать с сайта разработчика] - VMware Workstation 17.0;

[Скачать с сайта разработчика]

[Скачать отдельно с Диска] - Visual C++ Redistributable Package 2015;

[Скачать с Microsoft]

[Скачать отдельно c Диска] - WinRAR;

[Скачать с сайта разработчика]

[Скачать отдельно с Сайта] - Microsoft Office 2019;

[] - WinSCP;

[] - BGInfo.

[]

После установки ОС, необходимо просмотреть Диспетчер устройств на наличие проблемных компонентов.

Чтобы исправить ситуацию и установить отсутствующие драйвера рекомендую использовать ПО производителя. Вот некоторые из них:

- Lenovo: [Скачать с Диска (system_update_5.08.1.exe)] [Скачать с официального сайта];

- Dell Alienware: [Dell закрыл доступ для пользователей из России];

- Dell GX: [Dell закрыл доступ для пользователей из России];

Для удаления UWP приложений рекомендую использовать следующий скрипт предварительно установив Winget из Store:

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope Process -Force winget uninstall --id "Microsoft.ZuneVideo_8wekyb3d8bbwe" winget uninstall --id "Microsoft.ZuneMusic_8wekyb3d8bbwe" winget uninstall --id "Microsoft.MicrosoftSolitaireCollection_8wekyb3d8bbwe" winget uninstall --id "Microsoft.MicrosoftOfficeHub_8wekyb3d8bbwe" winget uninstall --id "A025C540.Yandex.Music_vfvw9svesycw6" winget uninstall --id "Microsoft.Office.OneNote_8wekyb3d8bbwe" winget uninstall --id "Microsoft.549981C3F5F10_8wekyb3d8bbwe" winget uninstall --id "Microsoft.MicrosoftStickyNotes_8wekyb3d8bbwe" winget uninstall --id "Microsoft.SkypeApp_kzf8qxf38zg5c" Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0

Установите Распространяемый компонент Microsoft Visual C++ от 2015 года (x64 и x86), в случае возникновения проблем с запуском VMware Workstation Pro.

Проведение настроек ОС АРМ участника

Проведите активацию системы с помощью сервера лицензирования вашей организации (KMS)

Настоятельно рекомендую произвести активацию системы, чтобы избежать проблем с системой. Однако, если такой возможности нет, можно оставить систему неактивированной и пожертвовать функциональностью ОС.

Установите все предлагаемые обновления ОС или отключите их предварительно очистив кеш загрузок обновлений

АРМ участника должен перезагружаться и включаться без задержек и ожиданий. Система обновлений может оказать пагубное влияние.

Произведите настройку панели задач системы;

Панель задач не должна содержать лишних ярлыков, так как это может отвлечь участника и/или усложнит задачу настройки рабочего места.

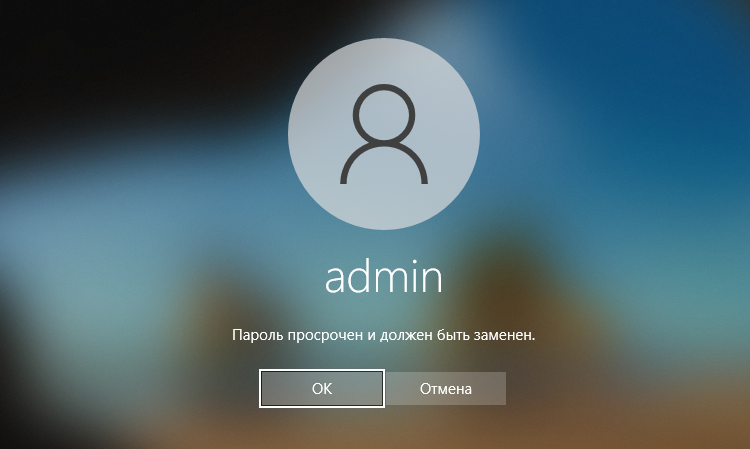

Упростите парольную политику системы

Участник не должен тратить время на переустановку пароля. Участник может установить пароль на свой АРМ в начале чемпионата при ознакомлении участника с рабочим местом.

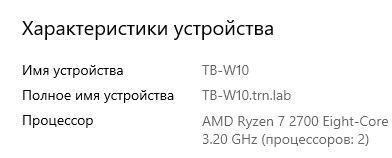

Введите АРМ в домен и измените имя при необходимости

Подключение к домену может стать весьма удобным решением. Например, с помощью домена вы сможете заменить забытый пароль пользователя установленный участником. Но, стоит учесть, что использование домена на чемпионате для АРМ участников может применятся только при необходимости.

Настройте параметры проводника

Эти параметры можно включить самому, но подобная настройка должна быть осуществлена участником. Делайте это сами только если вы уверены, что это может вызвать затруднения у участников.

Очистите следы вашего присутствия

Очистите папки Загрузки, Документы и пр. Удостоверьтесь, что ничего лишнего на компьютере либо скрыто от глаз, либо удалено. Также, не забудьте очистить данные обозревателя.

Решение проблем

При установке MSSQL 2012 возникает ошибка по NetFramework 3.5

Включить интернет

или

Подкинуть .iso с дистрибутивом и выполнить в PS:

Dism /online /enable-feature /featurename:NetFx3 /All /Source:D:\sources\sxs /LimitAccess

РедОС (или другой nix) не смонтировалась общая папка HGFS

Ввести команду

sudo vmhgfs-fuse .host:/ /mnt/hgfs/ -o allow_other -o uid=1000